컴퓨터 공학/네트워크 보안

SQL 인젝션 공격이란 무엇인가? 웹 애플리케이션을 위협하는 보안 취약점 이해하기

crypto&stock channel

2024. 4. 28. 11:34

반응형

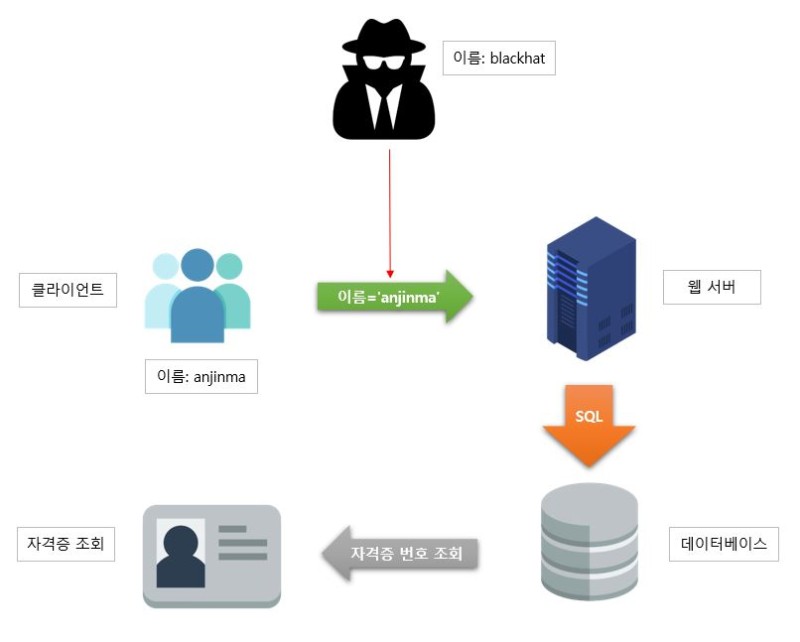

SQL 인젝션(SQL Injection)은 웹 애플리케이션 보안에서 가장 잘 알려진 취약점 중 하나로, 공격자가 애플리케이션의 데이터베이스 쿼리에 악의적인 SQL 코드를 삽입하여 데이터베이스를 조작하는 기술입니다. 이 공격은 데이터베이스가 사용되는 거의 모든 웹 애플리케이션에서 발생할 수 있으며, 데이터베이스의 무결성과 기밀성을 심각하게 위협합니다.

SQL 인젝션의 작동 방식

SQL 인젝션 공격은 웹 양식, URL 파라미터, 쿠키, HTTP 헤더 등을 통해 입력된 데이터를 조작하여 수행됩니다. 공격자는 취약한 애플리케이션을 통해 데이터베이스 쿼리에 예상치 못한 SQL 명령을 주입하고, 이를 통해 다음과 같은 행위를 시도할 수 있습니다:

- 데이터 유출: 데이터베이스에서 사용자 정보, 비밀번호, 신용카드 번호 등 중요한 데이터를 추출합니다.

- 데이터 조작: 데이터를 수정하거나 삭제하여 애플리케이션의 논리를 방해하거나 파괴합니다.

- 관리자 권한 획득: 시스템에서 관리자로 로그인하여 완전한 시스템 접근 권한을 얻습니다.

- 백도어 설치: 공격자가 장기적으로 시스템에 접근할 수 있도록 백도어를 설치합니다.

반응형

SQL 인젝션의 유형

- 인라인 쿼리 인젝션: 공격자가 원래의 SQL 쿼리에 추가적인 SQL 문을 삽입하는 형태입니다. 예를 들어, 로그인 양식에 ' OR '1'='1와 같은 조건을 삽입하여 인증 과정을 우회할 수 있습니다.

- 블라인드 SQL 인젝션: 애플리케이션의 응답으로부터 데이터베이스 구조를 추론하는 방식입니다. 직접적인 데이터 유출이 발생하지 않더라도, 응답 시간이나 HTTP 상태 코드를 통해 정보를 얻습니다.

- 에러 기반 SQL 인젝션: 데이터베이스 오류 메시지를 이용해 데이터베이스의 구조를 파악하는 방식입니다. 쿼리가 실패하면 데이터베이스가 반환하는 오류 메시지를 분석하여 구조를 유추할 수 있습니다.

방어 기법

- 입력 검증 및 새니타이징: 모든 사용자 입력을 엄격하게 검증하고, SQL 쿼리로 해석될 수 있는 특수 문자를 적절하게 처리합니다.

- 파라미터화된 쿼리: SQL 쿼리에서 파라미터를 동적으로 삽입하는 대신, 파라미터화된 쿼리를 사용하여 SQL 코드 인젝션을 방지합니다.

- 최소 권한 원칙: 애플리케이션 데이터베이스 사용자에게 필요한 최소한의 권한만 부여합니다.

- 오류 메시지 관리: 사용자에게 데이터베이스 오류 정보를 노출하지 않도록 하며, 오류 처리를 통해 정보 유출을 방지합니다.

SQL 인젝션은 방어가 비교적 간단함에도 불구하고 많은 웹 애플리케이션에서 여전히 발견되는 취약점입니다. 따라서 개발자와 시스템 관리자는 이러한 공격을 이해하고 적절한 보안 조치를 취하는 것이 중요합니다.

반응형